Indice dei contenuti

- Come funziona un attacco rowhammer

- Accesso ripetuto e bit flip

- Il ruolo delle celle di memoria

- Misure di mitigazione: Target Row Refresh (TRR) e altre tecniche

- TRR e la sua efficacia

- Altre tecniche di mitigazione

- Implicazioni di sicurezza degli attacchi rowhammer

- Vulnerabilità nella memoria fisica

- L’importanza della sicurezza a livello hardware

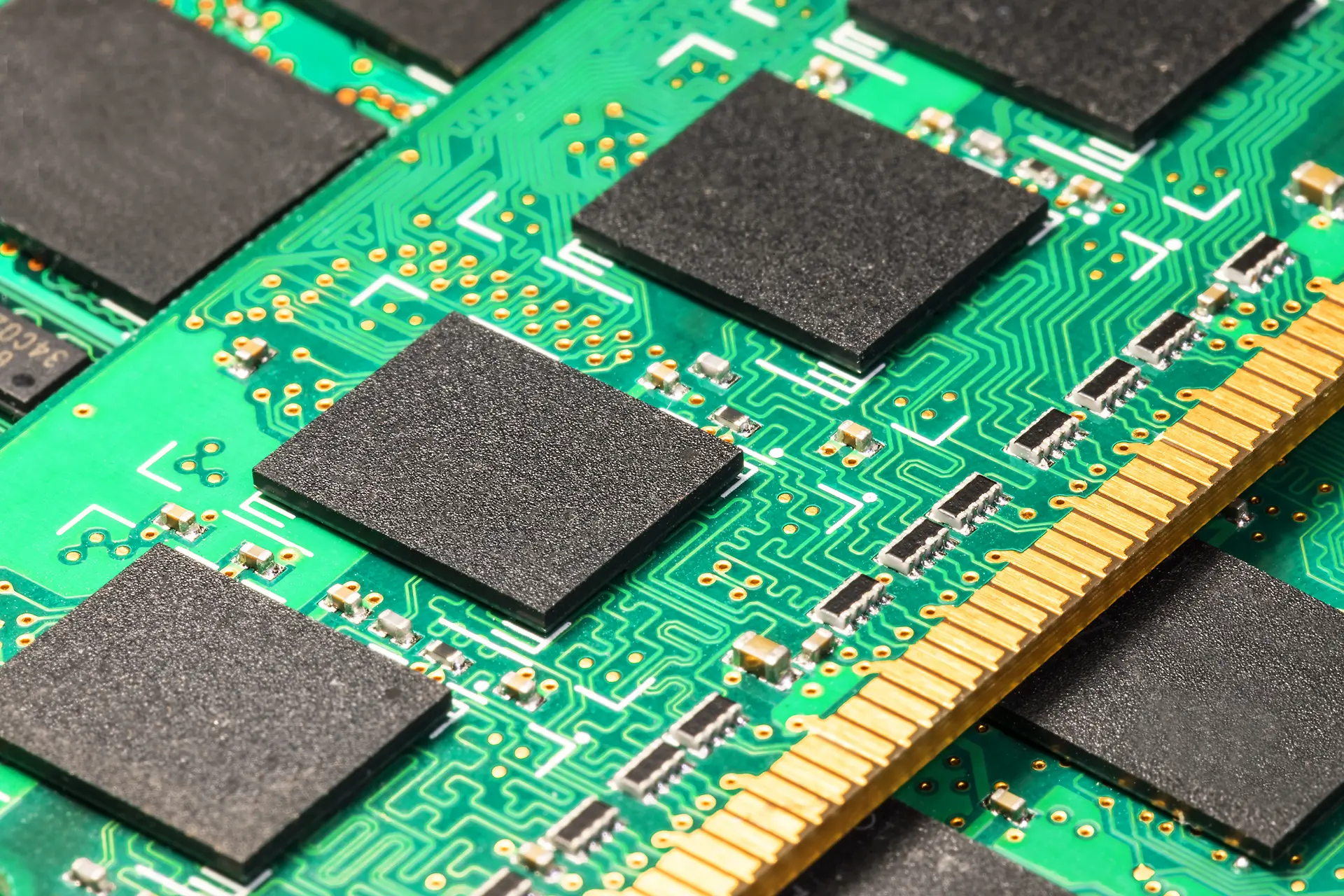

Gli attacchi rowhammer rappresentano una grave minaccia per la sicurezza delle memorie DRAM (acronimo di Dynamic Random Access Memory), utilizzate in numerosi dispositivi informatici.

Questa tecnica sfrutta una vulnerabilità nella memoria DRAM, causata dall’accesso ripetuto a righe di celle di memoria (memory cells), che induce bit flip in righe adiacenti.

Gli attacchi rowhammer possono compromettere l’integrità dei dati e rappresentare un pericolo significativo per la sicurezza dei sistemi.

Come funziona un attacco rowhammer

I rowhammer attacks si basano su un concetto semplice ma pericoloso: l’accesso ripetuto a righe specifiche di memoria DRAM può causare bit flip in righe adiacenti.

Questo fenomeno si verifica a causa della stretta vicinanza delle celle di memoria nei moderni chip DRAM, che consente alle scariche elettromagnetiche generate dall’accesso ripetuto di influenzare le celle vicine.

Accesso ripetuto e bit flip

Quando una riga di memoria viene attivata ripetutamente in modo rapido e sequenziale, si verifica un processo noto come “row hammering“.

Questo processo può causare il flipping di bit nelle righe di memoria adiacenti, compromettendo i dati memorizzati. Questi bit flip possono avere conseguenze disastrose, come la corruzione dei dati o l’escalation dei privilegi.

Il ruolo delle celle di memoria

Le celle di memoria, o dram cells, sono strutture fisiche che immagazzinano i bit all’interno dei chip DRAM.

La loro disposizione in righe e colonne facilita l’accesso ai dati, ma rende anche possibile il fenomeno del row hammering.

Ecco dunque che l’accesso ripetuto a una riga specifica può influenzare negativamente le celle di memoria vicine, causando bit flip che compromettono l’integrità dei dati.

Questo avviene in sostanza nel row hammer attack.

Misure di mitigazione: Target Row Refresh (TRR) e altre tecniche

Per contrastare gli attacchi rowhammer, i produttori di hardware hanno sviluppato varie tecniche di mitigazione.

Una delle più comuni è il Target Row Refresh (TRR), una tecnologia progettata per monitorare e refreshare automaticamente le righe di memoria adiacenti quando rileva un accesso ripetuto a una riga specifica.

TRR e la sua efficacia

Il TRR monitora l’attività di accesso alle righe di memoria e, quando rileva un pattern di accesso che potrebbe causare un rowhammer attack, interviene rinfrescando le righe adiacenti.

Sebbene il TRR abbia dimostrato di essere efficace nel ridurre la probabilità di bit flip, non è una soluzione definitiva.

Alcuni studi hanno dimostrato che è possibile aggirare questa protezione con tecniche avanzate di rowhammer exploit.

Altre tecniche di mitigazione

Oltre al TRR, esistono altre tecniche per mitigare gli attacchi rowhammer.

Esempio:

L’uso dell’istruzione CLFLUSH (CLFLUSH instruction), che invalida le linee della cache, può aiutare a prevenire il row hammering.

Tuttavia, queste misure non eliminano completamente il rischio, poiché gli attacchi rowhammer possono ancora essere eseguiti attraverso codice nativo ottimizzato.

Implicazioni di sicurezza degli attacchi rowhammer

Gli attacchi rowhammer rappresentano un serio problema di sicurezza.

La capacità di causare bit flip può essere sfruttata per ottenere l’escalation dei privilegi, bypassare la memoria protetta e compromettere interi sistemi.

La natura fisica del problema rende difficile la sua eliminazione attraverso semplici aggiornamenti software, richiedendo invece soluzioni hardware a lungo termine.

Vulnerabilità nella memoria fisica

La memoria fisica, o physical memory, è un componente critico dei moderni sistemi informatici.

Gli attacchi rowhammer evidenziano una vulnerabilità fondamentale in questa memoria, dimostrando che anche i componenti hardware possono essere bersagli di attacchi sofisticati.

Questa vulnerabilità ha spinto i ricercatori a studiare nuove soluzioni per proteggere la memoria DRAM da tali minacce.

L’importanza della sicurezza a livello hardware

La scoperta degli attacchi rowhammer ha messo in luce l’importanza di considerare la sicurezza a livello hardware, oltre che software.

Le vulnerabilità nei componenti fisici possono avere implicazioni di vasta portata, richiedendo approcci innovativi per garantire la sicurezza dei dati e dei sistemi.

La protezione della memoria DRAM da attacchi rowhammer è diventata una priorità per i produttori di hardware e per la comunità di ricerca in sicurezza informatica.