Indice dei contenuti

- Cos’è un cold boot attack?

- Come funziona un attacco tipo cold boot

- Misure di sicurezza contro il cold boot attack

- Esempi di attacchi cold boot noti

- La vulnerabilità dei dati sensibili

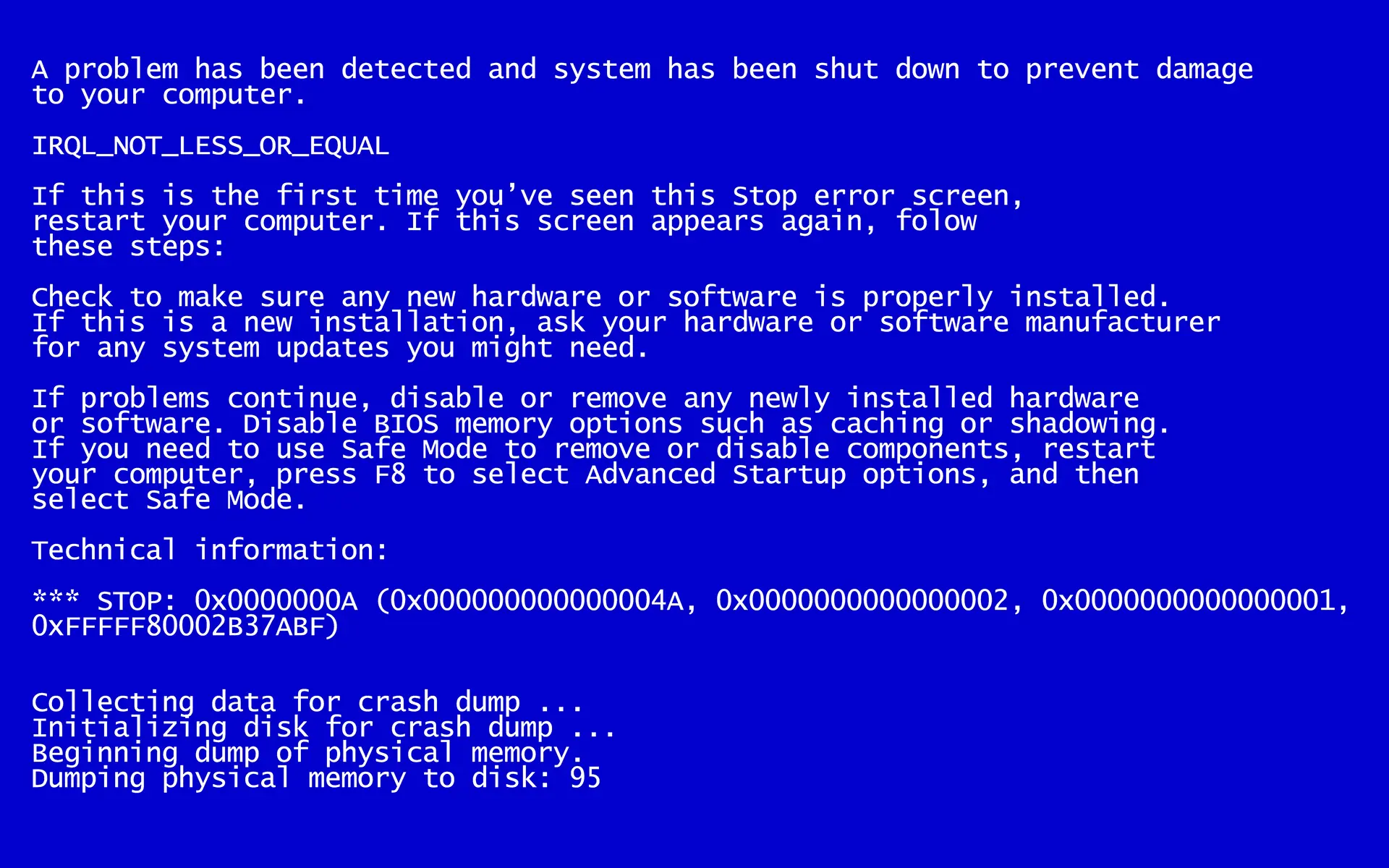

Il cold boot attack è una tecnica di attacco che mira a estrarre dati sensibili dalla memoria RAM di un computer.

Questo attacco sfrutta una proprietà fisica della memoria RAM: i dati possono persistere per un breve periodo dopo che il sistema è stato spento.

Così, un attaccante può accedere a queste informazioni critiche avviando rapidamente un programma speciale da una chiavetta USB.

Cos’è un cold boot attack?

Un cold boot attack è un tipo di attacco in cui un attaccante sfrutta il breve lasso di tempo in cui i dati rimangono nella memoria RAM dopo lo spegnimento del sistema.

Questo tipo di attacchi richiede l‘accesso fisico al computer target, dove l’attaccante spegne il computer e lo riavvia rapidamente da un dispositivo esterno come una chiavetta USB.

Utilizzando un semplice strumento, l’attaccante può copiare il contenuto della memoria RAM prima che venga cancellato dal sistema operativo durante il processo di avvio.

Come funziona un attacco tipo cold boot

Per comprendere meglio come funziona un attacco cold boot, è importante conoscere alcuni dettagli tecnici.

Quando un computer viene spento, la memoria RAM non si svuota immediatamente.

I dati possono persistere per alcuni secondi o minuti, specialmente se la memoria è fredda, da qui il nome “cold boot attack”.

- Accesso fisico

L’attaccante ha bisogno di accesso fisico al computer target. Questo può essere ottenuto attraverso vari mezzi, come il furto del dispositivo o l’accesso non autorizzato a un’area protetta. - Spegnimento e riavvio

Il computer viene spento e riavviato rapidamente, spesso avviando un programma speciale da una chiavetta USB. - Estrazione dei dati

Durante il processo di avvio, il contenuto della memoria RAM viene copiato su un altro dispositivo prima che il sistema operativo possa cancellarlo.

Misure di sicurezza contro il cold boot attack

Per proteggere i sistemi da un attacco cold boot, esistono diverse misure di sicurezza che possono essere implementate.

Queste misure mirano a ridurre la possibilità che i dati sensibili nella memoria RAM possano essere recuperati dopo lo spegnimento del sistema.

- Crittografia della memoria RAM

L’uso della crittografia per proteggere i dati in memoria può rendere inutilizzabili le informazioni estratte tramite un cold boot attack. - Disabilitare il riavvio rapido

Configurare il sistema operativo per non riavviare rapidamente dopo lo spegnimento può ridurre il tempo disponibile per l’attacco. - Riscrivere il chip della memoria non volatile

Riscrivere il chip della memoria non volatile che contiene queste impostazioni disabilita la sovrascrittura della memoria e abilita una protezione aggiuntiva. - Protezione fisica

Garantire che solo personale autorizzato abbia accesso fisico ai computer può prevenire questi attacchi.

Esempi di attacchi cold boot noti

La notorietà dei cold boot attack è aumentata grazie ad alcune dimostrazioni pubbliche e ricerche accademiche.

Ad esempio, F-Secure ha dimostrato come un cold boot attack può essere eseguito per ottenere credenziali di accesso alle reti aziendali.

Questo tipo di attacchi è stato mostrato anche in conferenze sulla sicurezza informatica, evidenziando la necessità di misure di sicurezza avanzate.

La vulnerabilità dei dati sensibili

I dati sensibili, come le credenziali di accesso e le informazioni personali, possono essere compromessi attraverso un cold boot attack.

Questo tipo di attacco rappresenta una minaccia significativa per la sicurezza delle reti aziendali e dei dati personali.

Gli attaccanti possono utilizzare le informazioni estratte per accedere a reti aziendali, compromettere ulteriormente i sistemi o rubare dati personali di valore.

In conclusione il cold boot attack è un metodo sofisticato che sfrutta le proprietà fisiche della memoria RAM per accedere ai dati sensibili.

La protezione contro questo tipo di attacchi richiede misure di sicurezza avanzate, tra cui la crittografia della memoria, la protezione fisica e la configurazione del sistema operativo per prevenire il riavvio rapido.

La consapevolezza di queste tecniche e l’implementazione di adeguate misure di sicurezza sono essenziali per proteggere i dati sensibili da attacchi fisici.

FAQ

- Cos’è un cold boot attack?

Un cold boot attack è un tipo di attacco che sfrutta la persistenza temporanea dei dati nella memoria RAM dopo lo spegnimento del computer per estrarre informazioni sensibili. - Come funziona un cold boot attack?

L’attaccante spegne e riavvia rapidamente il computer, avviando un programma speciale da una chiavetta USB per copiare il contenuto della memoria RAM prima che venga cancellato. - Quali misure di sicurezza possono prevenire un cold boot attack?

La crittografia della memoria RAM, la disabilitazione del riavvio rapido, la riscrittura del chip della memoria non volatile e la protezione fisica del dispositivo sono misure efficaci. - Chi è vulnerabile a un cold boot attack?

Qualsiasi sistema che non implementa adeguate misure di sicurezza contro l’accesso fisico e la protezione dei dati in memoria è potenzialmente vulnerabile. - Quali sono le conseguenze di un cold boot attack?

Gli attaccanti possono ottenere credenziali di accesso, informazioni personali e altri dati sensibili che possono essere utilizzati per ulteriori compromissioni dei sistemi. - F-Secure ha dimostrato la fattibilità di un cold boot attack?

Sì, F-Secure ha dimostrato come un cold boot attack può essere utilizzato per ottenere credenziali di accesso alle reti aziendali. - Come può un cold boot attack compromettere la sicurezza delle reti aziendali?

Gli attaccanti possono utilizzare le credenziali estratte per accedere a reti aziendali, rubare dati sensibili e compromettere ulteriormente la sicurezza dei sistemi. - La crittografia della memoria RAM è efficace contro i cold boot attack?

Sì, la crittografia può rendere inutilizzabili i dati estratti, proteggendo così le informazioni sensibili. - È possibile eseguire un cold boot attack senza accesso fisico al dispositivo?

No, l’accesso fisico è necessario per spegnere e riavviare rapidamente il computer per eseguire il cold boot attack. - Come possono le aziende proteggere i loro dispositivi da un cold boot attack?

Implementando misure di sicurezza come la crittografia della memoria, la protezione fisica dei dispositivi e configurando il sistema operativo per prevenire il riavvio rapido.