Indice degli argomenti

- Chi è coinvolto?

- Parametri considerati nella valutazione del rischio IT

- Le tre fasi del processo di valutazione del rischio

- Elaborazione del documento di valutazione del rischio

- Scopo e benefici

La valutazione del rischio è un processo essenziale per garantire la sicurezza delle informazioni in un’organizzazione. Consiste nel rilevare e analizzare i potenziali rischi che possono minacciare gli asset IT aziendali. In un’era dove la tecnologia pervade ogni aspetto del business, assicurare l’integrità, la disponibilità e la confidenzialità delle informazioni è più che mai fondamentale.

Chi è coinvolto?

Premessa: I datori di lavoro hanno l’onere di provvedere ad individuare secondo la propria esperienza e la migliore evoluzione della scienza tecnica, tutti i fattori di pericolo concretamente presenti all’interno dell’azienda, ai fini della redazione del suddetto documento provvedendo, inoltre, al suo aggiornamento.

Nel processo di valutazione del rischio IT, diversi attori hanno ruoli cruciali:

- Team IT

Responsabile della gestione tecnica e dell’analisi delle vulnerabilità.

- Direzione

Fornisce le linee guida strategiche e approva le politiche di sicurezza.

- Consulenti di sicurezza

Offrono una visione esterna e specializzata per identificare minacce non evidenti internamente.

Parametri considerati nella valutazione del rischio IT

La valutazione del rischio IT (Information Technology) è un processo cruciale per garantire la sicurezza e la continuità delle operazioni informatiche all’interno di un’organizzazione. Di seguito sono elencati i principali parametri considerati nella valutazione del rischio IT:

Identificazione delle risorse IT

- Hardware

Server, computer, dispositivi di rete, dispositivi di storage.

- Software

Sistemi operativi, applicazioni, database, middleware.

- Dati

Informazioni sensibili, dati aziendali critici, dati dei clienti.

- Personale

Amministratori di sistema, sviluppatori, utenti finali.

Identificazione delle minacce

- Minacce interne

Errori umani, uso improprio delle risorse, accessi non autorizzati da parte di dipendenti.

- Minacce esterne

Attacchi informatici (hacker, malware, phishing), disastri naturali (terremoti, inondazioni), interruzioni di rete.

- Minacce fisiche

Furto o danneggiamento di hardware, accesso non autorizzato ai locali fisici.

Vulnerabilità

- Vulnerabilità del software

Bug, falle di sicurezza, software non aggiornato.

- Configurazioni errate

Impostazioni di sicurezza errate o mancanti.

- Debolezze nei controlli di accesso

Password deboli, gestione inadeguata delle credenziali.

- Formazione del personale

Mancanza di formazione sulla sicurezza IT e consapevolezza delle minacce.

Impatto

- Disponibilità

Potenziali interruzioni del servizio, tempi di inattività.

- Integrità

Alterazione o corruzione dei dati.

- Riservatezza

Divulgazione non autorizzata di informazioni sensibili.

- Impatto economico

Costi di riparazione, perdite finanziarie, danni alla reputazione.

- Impatto legale

Conformità con regolamenti e leggi (es. GDPR, HIPAA).

Probabilità

- Frequenza degli attacchi

Numero di tentativi di attacco rilevati.

- Storico degli incidenti

Incidenti di sicurezza passati e loro frequenza.

- Vulnerabilità note

Esistenza di vulnerabilità conosciute nel software e nei sistemi.

Controlli esistenti

- Misure di sicurezza

Firewall, antivirus, sistemi di rilevamento delle intrusioni.

- Procedure di backup

Frequenza e qualità dei backup dei dati.

- Piani di continuità operativa e di disaster recovery

Esistenza e test di piani per la continuità delle operazioni e il recupero dopo un disastro.

- Gestione delle patch

Processi per l’applicazione tempestiva degli aggiornamenti di sicurezza.

Compliance e normative

- Requisiti regolamentari

Adesione a leggi e normative specifiche del settore.

- Standard di sicurezza

Conformità con standard di sicurezza (ISO/IEC 27001, NIST, COBIT).

Valutazione delle conseguenze

- Perdita di dati

Quantità e criticità dei dati che potrebbero essere persi.

- Tempo di recupero

Tempo necessario per ripristinare i sistemi e i dati dopo un incidente.

- Danno reputazionale

Impatto sulla fiducia dei clienti e sul brand aziendale.

Valutazione della vulnerabilità dell’ambiente

- Architettura IT

Complessità e distribuzione dell’infrastruttura IT.

- Interconnessione dei sistemi

Dipendenze tra diversi sistemi e servizi.

- Cambiamenti tecnologici

Impatto delle nuove tecnologie e delle modifiche infrastrutturali sulla sicurezza.

Percezione del rischio

- Consapevolezza del personale

Livello di consapevolezza del rischio tra i dipendenti.

- Cultura della sicurezza IT

Importanza data alla sicurezza informatica all’interno dell’organizzazione.

Analisi dei costi e dei benefici

- Costi di implementazione delle misure di sicurezza

Investimenti necessari per migliorare la sicurezza.

- Benefici attesi

Riduzione dei rischi e dei potenziali danni.

Considerando questi parametri, è possibile effettuare una valutazione del rischio IT completa e accurata, che permette di identificare le aree critiche e di sviluppare strategie di mitigazione efficaci per proteggere le risorse IT e garantire la continuità operativa.

Le tre fasi del processo di valutazione del rischio

Di seguito si individua le tre fasi del processo di valutazione del rischio: l’identificazione dei rischi, l’analisi dei rischi e la valutazione dei rischi. Di seguito vengono descritte queste tre fasi in dettaglio:

Identificazione dei rischi

In questa fase, si cerca di individuare tutti i possibili rischi che potrebbero influenzare negativamente l’organizzazione, il progetto o il sistema in esame. Gli strumenti e le tecniche comuni utilizzati per identificare i rischi includono:

- Brainstorming

Coinvolgimento di un gruppo di persone per discutere e individuare potenziali rischi.

- Analisi SWOT (Strengths, Weaknesses, Opportunities, Threats)

Identificazione delle forze, debolezze, opportunità e minacce.

- Check-list

Utilizzo di liste predefinite di rischi potenziali per verificare la loro presenza.

- Interviste e questionari

Raccolta di informazioni da esperti e stakeholder.

- Analisi dei dati storici

Esame di eventi passati per identificare rischi ricorrenti.

- Osservazione diretta

Monitoraggio e osservazione delle attività quotidiane per identificare rischi operativi.

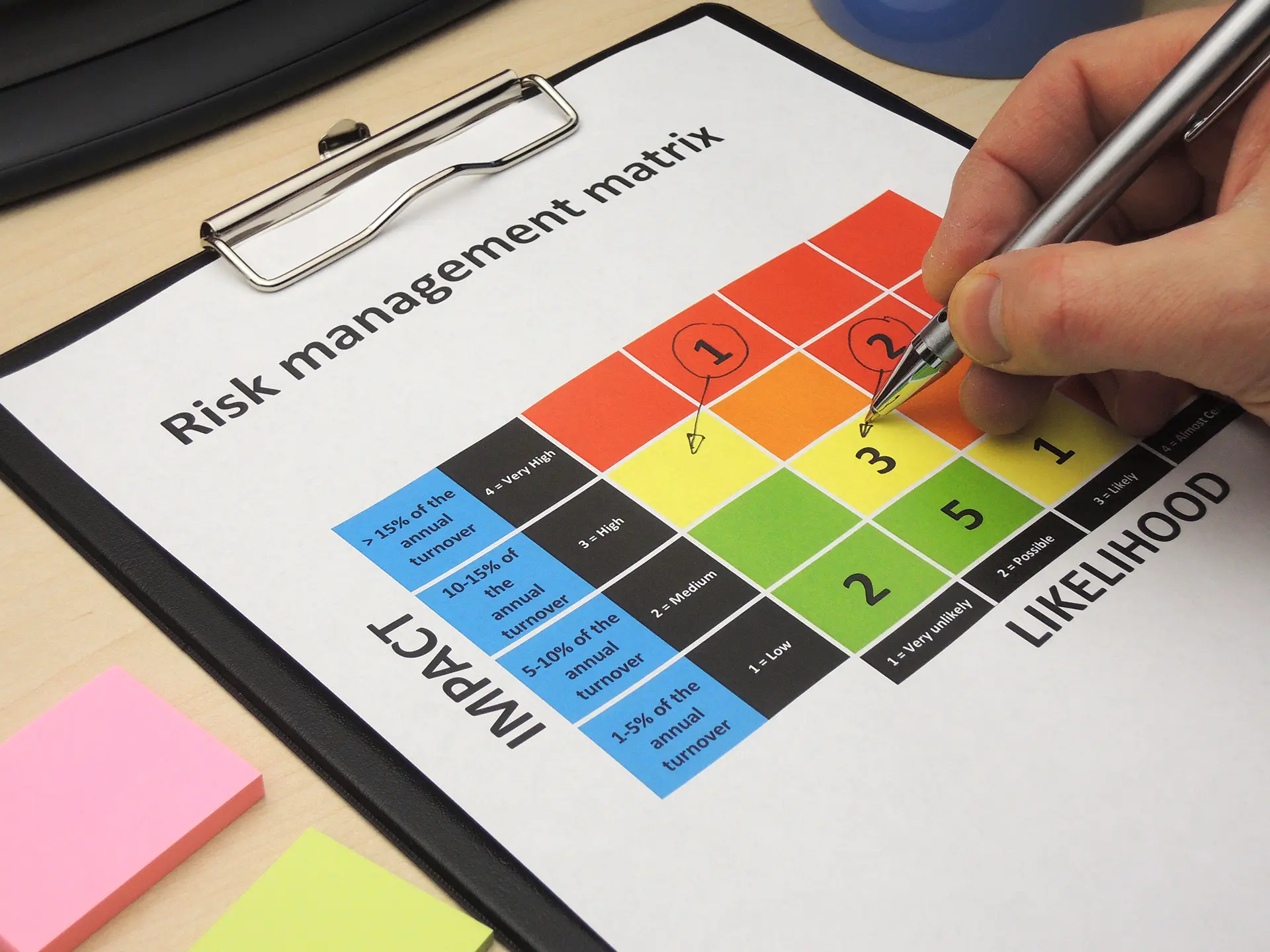

Analisi dei rischi

Questa fase comporta una valutazione approfondita dei rischi identificati per determinare la loro natura, la probabilità di occorrenza e le potenziali conseguenze. Gli elementi principali dell’analisi dei rischi includono:

- Valutazione della probabilità

Stima della frequenza con cui un rischio potrebbe verificarsi.

- Valutazione dell’impatto

Analisi della gravità delle conseguenze qualora il rischio si verificasse.

- Matrice di rischio

Strumento visivo che mappa la probabilità e l’impatto dei rischi su una griglia per facilitare la loro classificazione.

- Analisi qualitativa

Valutazione dei rischi basata su giudizi esperti e descrizioni qualitative.

- Analisi quantitativa

Utilizzo di modelli matematici e statistici per quantificare la probabilità e l’impatto dei rischi (es. Monte Carlo simulation).

- Valutazione della vulnerabilità e capacità di resilienza

Esame di quanto l’organizzazione è esposta al rischio e della sua capacità di riprendersi.

Valutazione dei rischi

Nella fase di valutazione, i rischi analizzati vengono confrontati con criteri predefiniti per determinare la loro significatività e priorità. Gli elementi principali di questa fase includono:

- Confronto con i criteri di accettabilità del rischio

Verifica se i rischi rientrano nei limiti di rischio accettabili stabiliti dall’organizzazione.

- Prioritizzazione dei rischi

Classificazione dei rischi in base alla loro gravità e probabilità per determinare quali devono essere affrontati per primi.

- Decisioni di trattamento del rischio

Sviluppo di strategie per gestire i rischi, che possono includere:

- Eliminazione del rischio

Modifica dei piani per eliminare il rischio. - Riduzione del rischio: Implementazione di misure per diminuire la probabilità o l’impatto del rischio.Condivisione del rischio: Trasferimento del rischio a terzi, ad esempio tramite assicurazioni o partnership.

- Accettazione del rischio

Decisione di accettare il rischio senza ulteriori azioni, spesso perché i costi di mitigazione superano i benefici.

- Monitoraggio e revisione

Implementazione di un sistema per monitorare i rischi nel tempo e rivedere periodicamente le strategie di gestione del rischio.

Queste tre fasi costituiscono un ciclo continuo, poiché il processo di valutazione del rischio deve essere dinamico e adattarsi ai cambiamenti nell’ambiente interno ed esterno dell’organizzazione.

Elaborazione del documento di valutazione del rischio

Il documento è vitale per tracciare e gestire i rischi identificati. Include:

- Dettagli dei rischi

Natura, impatto, probabilità.

- Misure preventive

Soluzioni adottate o da adottare per mitigare i rischi.

- Pianificazione della risposta

Procedure in caso di incidente.

Scopo e benefici

Effettuare una valutazione del rischio permette all’azienda di:

- Prevenire incidenti

Implementazione di misure di sicurezza proattive.

- Rispondere efficacemente

Miglioramento della capacità di reazione agli incidenti.

- Assicurare la conformità

Adempimento agli obblighi legali e normativi.

FAQ

- Cosa si intende per valutazione del rischio?

È il processo di identificazione, analisi e gestione dei rischi per la sicurezza delle informazioni. - Di quali parametri tiene conto la valutazione del rischio?

Considera le vulnerabilità dei sistemi, le potenziali minacce e l’impatto che queste possono avere. - Chi viene coinvolto nella valutazione del rischio?

Include il team IT, la direzione e, spesso, consulenti di sicurezza esterni. - Che cosa si intende per valutazione del rischio?

Si riferisce all’analisi sistematica dei rischi legati alla sicurezza delle informazioni aziendali. - Qual è lo scopo della valutazione del rischio?

Identificare e mitigare i rischi per prevenire danni e assicurare la continuità operativa. - Chi elabora il documento di valutazione del rischio?

Generalmente è redatto dal team IT con l’approvazione della direzione aziendale. - Come si identificano le fasi del processo?

Le fasi sono identificazione, analisi e valutazione.